KONSEP PENERAPAN POLA TRANSAKSI

=> Transaksi ialah aktifitas yang dilakukan oleh pengguna aplikasi yang mengakses isi dari suatu database. Sehingga database dapat telah terupdate.

=> sebuah transaksi akan berhadapan dengan konsistensi database

=> Selama transaksi database mungkin dalam kondisi inkonsisten

=> Setelah transaksi selesai, database harus dalam kondisi konsisten

=> Dua hal pokok yg mungkin terjadi: Kerusakan dari beberapa hal seperti kerusakan hardware dan kerusakan sistem, Eksekusi konkurensi dari transaksi berganda

STATUS TRANSAKSI

=> Aktif, adalah status awal; sebuah transksi akan ada dalam status ini selama eksekusi berlangsung

=> Selesai sebagian, keadaan yang dicapai transaksi tepat setelah instruksi terakhir dalam transksi selesai dikerjakan.

=> Gagal, kedaan dimana eksekusi belum dapat dikerjakan secara utuh (terhenti).

=> Batal, setelah transaksi batal terjadi dan database dikembalikan nilai-nilainya seperti sebelum transaksi. Dua pilihan setelah pembatalan:Memulai kembali transaksi – hanya jika tidak ada kesalahan lojik, Hentikan transaksi

=> Berhasil (Committed), keadaan setelah transaksi berjalan lengkap.

KONSEP DDP (Distributed Data Proccessing)

Merupakan bagian utama dari evolsi teknologi proses data.

Tujuannya untuk memaksimumkan keuntungan dan menghindari bahaya/ kerugian, Efisiensi dalam pemanfaatan network traffic, kemudahan dalam maintenance dan deployment, Cost saving, menghapus redudansi & menyederhanakan sistem

STRATEGI HEXAGON

Aspek yang diperhatikan: Seting standard, pemilihan arsitektur dan jaringan komputer spt: SNA, DECNET, CCITT, OSI Layer.

IPC (Inter Proccess Communication)

- Semaphore, struktur data yg dishare beberapa proses untuk operasi sinkronisasi pemakaian sesumber secara bersama-sama.

- Shared Memory, beberapa proses untuk membagi bersama virtual memory.

- RPC (Remote Procedure Call) memungkinkan proses klien memanggil sesuatu subrutin beserta parameternya berdasar interface yang disediakan oleh proses server.

- Message Passing, komunikasi antar proses didasarkan pada pertukaran suatu format message dengan menggunakan suatu API tertentu

Karakteristik IPC

=> Pertukaran pesan antar sepasang proses dapat didukung dengan dua operasi komunikasi pesan : send dan receive.

=> Sebuah proses mengirimkan sebuah pesan (sederetan byte) ke tujuan dan proses lain pada tujuan menerima pesan

=> Pengiriman Pesan

send expression_list to destination_designator

* expression_list di evaluasi

* Menambahkan pesan baru ke destination_designator

receive variable_list from source_designator

* Menerima pesan ke variable_list

* Menghapus pesan yang diterima

Aktifitas IPC :

komunikasi data dari proses pengirim ke proses penerima

Sinkronisasi antar sepasang proses tersebut

Pada sisi penerima terdapat tumpukan antrian pesan

Sinkronisasi

=> Diperlukan karena adanya perbedaan kecepatan eksekusi proses pada dua komputer yang berbeda

=> Diperlukan oleh sesuatu proses yang mempengaruhi komputasi diproses lainnya

Komunikasi Synchronous, proses pengiriman dan penerima melakukan sinkronisasi untuk tiap pesan yang dipertukarkan. Operasi send dan receive adalah operasi blocking

Komunikasi Asynchronous, Operasi send adalah operasi non blocking, receive adalah dapat blocking ataupun non-blocking

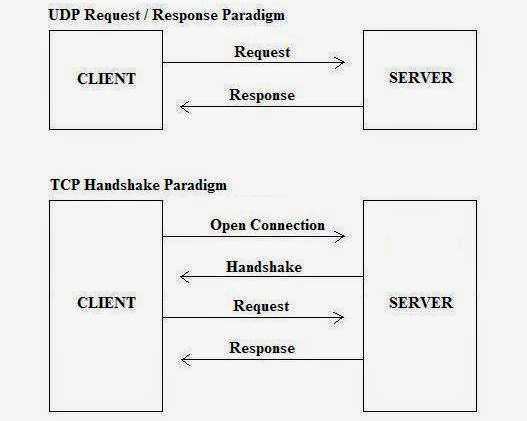

Komunikasi Datagram UDP

=> Mengirim datagram ke penerima

=> Tidak memerlukan ACK atau pengiriman ulang

=> Menggunakan socket

=> Server menyediakan sebuah port untuk pengiriman

=> Menerima pesan dan id pengirim (ip, port)

=> Permasalahan pada UDP :

- Ukuran Pesan, proses penerimaan perlu menyediakan sejumlah elemen array untuk menerima sebuah pesan. Jika pesan terlalu besar akan dipotong sesuai ukuran array. Berdasar protokol IP, ukuran paket dapat sampai 64KB, namun biasanya max. 8 KB. Aplikasi yang membutuhkan pengiriman paket yang besar, harus melakukan pemotongan.

- Blocking, Socket menyediakan non-blocking send dan blocking receive untuk komunikasi datagram.

- Timeout, operasi block untuk receive sangat cocok untuk menunggu permintaan dari client. Namun sangat tidak baik jika terus dalam kondisi blocking pada saat menunggu balasan, maka perlu timeout.

Komunikasi Datagram TCP

=> Byte stream

=> Bisa membaca dan tulis ke stream

=> Connection oriented

=> Permasalahan pada UDP :

- Pencocokan Data, dua proses yang berkomunikasi harus sepakat tentang format dan tipe data yang dipertukarkan.

- Blocking, Socket menyediakan blocking send dan blocking receive untuk komunikasi stream.

- Thread, ketika server menerima sebuah koneksi, biasanya dibuatkan sebuah thread untuk melayani koneksi tersebut, sehingga dapat melayani beberapa client, jika tidak ada thread, pada satu waktu hanya 1 koneksi client yang dapat terlayani

=> Model Kegagalan

- Untuk menyediakan komunikasi yang handal, TCP menggunakan checksum untuk pendeteksian error dan sequence number untuk pendeteksian duplikasi data

- Untuk menyediakan validitas, TCP menggunakan timeout dan retransmisi terhadap data yang hilang

- Ketika hubungan terputus, proses yang menggunakan TCP akan diinformasikan hal tersebut, dengan kelemahan : Proses tidak dapat membedakan antara kegagalan pada jaringan dan kegagalan proses pasangannya, Proses komunikasi tidak dapat memberitahukan apakah pesan terakhir diterima atau tidak.

- Sehingga dengan TCP pun tidak menjamin kehandalan pengiriman data

=> Kapan menggunakan TCP?

- Kebutuhan pengiriman paket data yang dinamis tanpa harus menyesuaikan dengan ukuran paket TCP.

- Jika memang dapat menerima operasi blocking.

ANCAMAN DISTRIBUSI

Tujuan utama: untuk membatasi hak akses informasi dan sumber hanya untuk user yang memiliki hak akses.

Ancaman keamanan

=> Leakage: pengambilan informasi oleh user yang tidak memiliki hak akses

=> Tampering: pengubahan informasi secara ilegal

=> Validasm: gangguan operasi sistem tertentu

Jenis Serangan

=> Serangan Pasif: hanya mengamati komunikasi data

=> Serangan Aktif: modifikasi data seperti pemalsuan email, spoofing.

Jenis Ancaman Kejahatan Pada Sistem Terdistribusi

- Unauthorized Access: Terjadi ketika seseorang memasuki atau menyusup ke dalam suatu system jaringan computer secara tidak sah, tanpa izin atau tanpa sepengetahuan dari pemilik system jaringan computer yang dimasukinya.Probing dan Port Scanning merupakan contoh dari kejahatan ini. Aktivitas “Port scanning” atau “probing” dilakukan untuk melihat servis-servis apa saja yang tersedia di server target.

- Illegal Contents: Merupakan kejahatan yang dilakukan dengan memasukkan data atau informasi ke internet tentang sesuatu hal yang tidak benar, tidak etis, dan dapat dianggap melanggar hukum atau mengganggu ketertiban umum.

- Penyebaran Virus Secara Sengaja: Penyebaran virus umumnya dilakukan dengan menggunakan email. Seringkali orang yang system emailnya terkena virus tidak menyadari hal ini. Virus ini kemudian dikirimkan ke tempat lain melalui emailnya.Contoh kasus : Virus Mellisa, I Love You, dan Sircam.

- Data Forgery: Kejahatan jenis ini bertujuan untuk memalsukan data pada dokumen-dokumen penting yang ada di Internet.

- Cyber Espionage, Sabotage and Extortion: Merupakan kejahatan yang memanfaatkan jaringan internet untuk melakukan kegiatan mata-mata terhadap pihak lain dengan memasuki system jaringan computer pihak sasaran. Selanjutnya, sabotage and extortion merupakan jenis kejahatan yang dilakukan dengan membuat gangguan, perusakan atau penghancuran terhadap suatu data, program computer atau system jaringan computer yang terhubung dengan internet.

- Cyberstalking: Dilakukan untuk mengganggu atau melecehkan seseorang dengan memanfaatkan computer, misalnya menggunakan e-mail dan dilakukan berulang-ulang. Kejahatan tersebut menyerupai terror yang ditujukan kepada seseorang dengan memanfaatkan media internet.

- Carding: Merupakan kejahatan yang dilakukan untuk mencuri nomor kartu kredit milik orang lain dan digunakan dalam transaksi perdagangan di internet.

- Hacking dan Cracking:Istilah hacker biasanya mengacu pada seseorang yang mempunyai minat besar untuk mempelajari system computer secara detail dan bagaimana meningkatkan kapabilitasnya.Besarnya minat yang dimiliki seorang hacker dapat mendorongnya untuk memiliki kemampuan penguasaan system di atas rata-rata pengguna. Jadi, hacker memiliki konotasi yang netral.Aktivitas cracking di internet memiliki lingkungan yang sangat luas, mulai dari pembajakan account milik orang lain, pembajakan situs web, probing, menyebarkan virus, hingga pelumpuhan target sasaran.

- Cybersquatting and Typosquatting: Merupakan kejahatan yang dilakukan dengan mendaftarkan domain nama perusahaan orang lain dan kemudian berusaha menjualnya kepada perusahaan tersebut dengan harga yang lebih mahal. Typosquatting adalah kejahatan dengan membuat domain yang mirip dengan nama domain orang lain.

- Hijacking: Merupakan kejahatan melakukan pembajakan hasil karya orang lain. Yang paling sering terjadi adalah Software Piracy (pembajakan perangkat lunak)

- Cyber Terorism: Suatu tindakan cybercrime termasuk cyber terorism jika mengancam pemerintah atau warganegara, termasuk cracking ke situs pemerintah atau militer.

Security Sevice Menurut definisi OSI:

- Access Control

- Authentication

- Confidentiality

- Integrity

- Non-repudation

Mekanisme keamanan yang dibangun

- Enkripsi

- Digital Signature

- Algoritma checksum/hash

Komentar